Challenges/Web - Server : Directory traversal [Root Me : Hacking and Information Security learning platform]

www.root-me.org

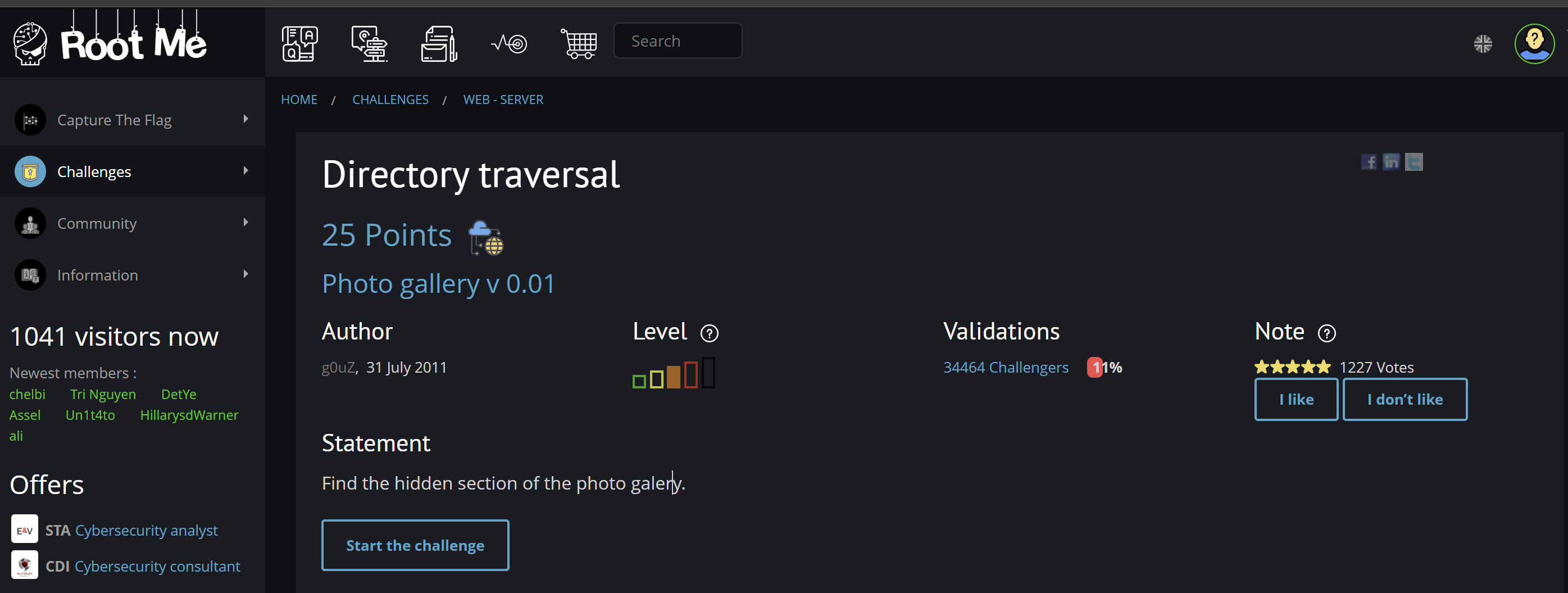

문제 확인

Photo galery 라는 웹페이지에서 hidden section을 찾으면 되는 듯 하다.

Directory Traversal

공격자가 응용 프로그램을 실행 중인 서버에서 임의의 파일을 읽을 수 있도록 허용하는 웹 보안 취약점이다.

directory traversal공격을 통하여 애플리케이션 코드 및 데이터, 백앤드 시스템의 자격 증명 및 중요한 파일을 읽거나 접근할 수 있다. 또한 임의 파일에 쓰면서 데이터를 수정하여 서버를 제어할 수 있다.

문제 확인

Start the challenge를 눌러 시작한다. 그러면 아래와 같은 화면과 url을 확인할 수 있다.

카테고리에 따라 galerie='카테고리 이름' 으로 값이 바뀐다.

내가 찾아야 할 것은 숨겨진 photo galerie이다.

url에 이것저것 입력해보다가 galerie의 상위 디렉토리가 궁금해서 아래와 같이 입력했더니 처음 보는 이미지 파일이 생겼다.

86hwnX2가 끝일까 싶어서 그냥 이대로 넣어봤는데 아무것도 나오지 않아서 풀네임을 확인할 방법을 찾아보았다.

개발자 도구를 통해 볼 수 있다고 한다.

풀네임은 '86hwnX2r'이다.

이를 이용하여 입력해주었더니 뭔갈 찾은 것 같긴한데 password를 또 찾아야 하는 것 같다;;

얘도 잘려있길래 개발자 도구에서 이것저것 만져보다가 풀네임이 password.txt임을 확인할 수 있었다.

근데 이제 여기서 좀 헤맸는데............................................................. galerie=의 값에다가 저걸 넣는 줄 알고 계속 시도했는데 안 돼서 찾아보니까 아예 저 주소를 url로 해서 접근하는 것 같다.

찾았다!

성공이다!

레퍼런스

Directory Traversal

Directory Traversal 공격자가 응용 프로그램을 실행 중인 서버에서 임의의 파일을 읽을 수 있도록 허용하는 웹 보안 취약점이다. directory traversal공격을 통하여 애플리케이션 코드 및 데이터, 백앤드

rhenus9911.tistory.com

'SWLUG > CTF' 카테고리의 다른 글

| [CTF/ WebGoat] Cross Site Scripting (0) | 2024.11.13 |

|---|---|

| [CTF/ Dreamhack] DOM XSS (0) | 2024.11.13 |

| [CTF/ Dreamhack] file-download-1 (3) | 2024.11.04 |

| [CTF/ Dreamhack] pathtraversal (1) | 2024.11.04 |

| [CTF/WebGoat] SQL Injection (advanced) (0) | 2024.10.30 |