[디지털포렌식] 0. 디지털 포렌식의 이해

[지금 무료] 기초부터 따라하는 디지털포렌식 | 훈지손 - 인프런훈지손 | 기초부터 따라하는 디지털포렌식 강의입니다. 강의를 따라하다보면 "물 흐르듯, 자연스럽게" 실력이 늘어가는 강의를 추

keemnh.tistory.com

해당 영상 참고하여 작성한 글입니다.

FTK imager를 사용하여 레지스트리 파일 추출을 해준다.

1) registry 파일 생성

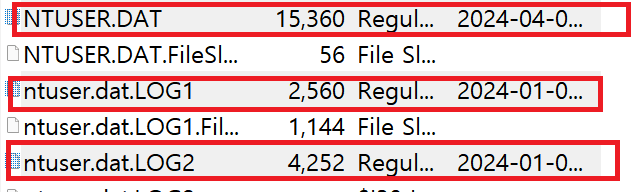

내부에 추가적으로 아래와 같이 세 개의 파일 더 생성해준다.

레지스트리 각각의 raw상태를 clean으로 만들어서 result로 추출하는 것

(레지스터를 뽑아올 때의 상태를 dirty 하다고 표현함)

2) ftk imager 관리자 권한으로 실행

file -> Add Evidence item... -> Logical Drive -> C드라이브 선택 -> finish

3) [root]\Windows\Users\{USERNAME}\NTUSER.DAT

세 파일 선택 후 우클릭(Ctrl) -> export files -> registry 하위 폴더인 raw로 추출

4) [root]\Windows\System32\config\DEFAULT

[root]\Windows\System32\config\SECURITY

[root]\Windows\System32\config\SOFTWARE

[root]\Windows\System32\config\SYSTEM

아래와 같이 총 15개 파일을 위의 방법으로 추출

레가를 이용하여 실습을 해야하는데 404 not found가 뜨는 관계로 ...

네트워크, 하드웨어(저장장치) 등등 다양한 정보들을 확인할 수 있다.

5) 아래의 사이트로 접속하여 RLA 설치 (dirty한 raw를 clean으로 바꿔주는 기능)

MDwiki

ericzimmerman.github.io

해당 파일을 registry 파일 내부에 압축 풀어 위치시킨다.

6) 쉘로 이동하여 아래와 같이 rla 실행

7) raw의 절대경로 복사하여 다음과 같이 입력

.\rla.exe -d "{raw 절대경로}" --out "{clean 절대경로}

.\rla.exe -d "{C:\Users\kimna\OneDrive\바탕 화면\registry\raw}" --out "{C:\Users\kimna\OneDrive\바탕 화면\registry\clean}"

clean 아래의 5개 파일 확인

8) RegRipper 다운로드 및 실행

아래 링크에 접속하여 RegRipper 다운로드 (Code -> download Zip)

registry 파일 내부에 압축 해제한다.

GitHub - keydet89/RegRipper3.0: RegRipper3.0

RegRipper3.0. Contribute to keydet89/RegRipper3.0 development by creating an account on GitHub.

github.com

rr.exe 실행

Hive file -> clean 파일을 하나씩 가지고 온다

Report file -> result 폴더로 경로 설정 -> 파일 이름 가져온 파일 그대로 저장

Done이 된 것들은 각각의 플러그인...

9) Notepad++로 아까 생성한 result 파일 각각을 열어 확인

Ctrl + F -> 플러그인 usbstor 검색... 모든 파일에서 찾기

플러그인 userassist 검색하여 결과 확인...

참고

강의자료.pdf

drive.google.com

'SWLUG > 디지털 포렌식' 카테고리의 다른 글

| [디지털포렌식] 6. 바로가기(.LNK) & Jumplist 개념 및 실습 (1) | 2024.05.11 |

|---|---|

| [디지털포렌식] 5. $MTF, $LogFile, $UsnJrl 개념 및 실습 (0) | 2024.05.06 |

| [디지털포렌식] 4(1). Windows registry 이론 (0) | 2024.04.28 |

| [디지털포렌식] 0. 디지털 포렌식의 이해 (1) | 2024.04.26 |

| [디지털포렌식] 3. Volatility 정리 및 포렌식 심화 (1) | 2024.04.26 |